Seguridad y archivado del correo electrónico.

Las amenazas sobre las comunicaciones electrónicas convergen y hacen necesaria una seguridad sofisticada.

Spam, Virus, Troyanos, Botnets, Spyware… Correo electrónico, acceso a Web, Mensajería instantánea… Las amenazas ya no están aisladas y se presentan e interrelacionan en diferentes protocolos.

La unión de amenazas complica la gestión de herramientas y/o equipos dedicados a la protección de la empresa frente a todo este tipo de riesgos potenciales. Por ejemplo, se crean virus para secuestrar ordenadores que, a continuación, se utilizan para enviar correos electrónicos fraudulentos, que remiten a las víctimas a páginas Web malintencionadas.

El incremento de las técnicas sofisticadas de personalización tiene enormes consecuencias económicas, ya que ofrecen a los ciber delincuentes, un cambio drástico en materia de ingeniería social.

¿Le interesaría disponer de un nivel de seguridad idéntico al de las primeras instituciones financieras del mundo o las mayores empresas farmacéuticas o gobiernos nacionales y locales sin realizar inversiones en Hardware, Software ni en conocimientos especializados? ¿Le interesaría que más de 500 especialistas en seguridad estuvieran las 24 horas del día vigilando que sus comunicaciones sean seguras?

Catrian, como “Certified Partner” de Symantec.Cloud, ofrece a sus clientes los servicios provistos por la organización de Servicios en la “nube” de Symantec que es la mayor empresa del mundo especializada seguridad informática.

Symantec.Cloud dispone de infraestructura propia en 13 “datacentres” del mundo hacia donde se dirigen las comunicaciones de los clientes. En esta infraestructura se realizan todas las operaciones de seguridad creándose un “canal limpio” con el cliente que sólo recibe o accede a información segura. La seguridad de las comunicaciones incluye los siguientes servicios gestionados:

Seguridad de correo electrónico

- Filtrado de virus y de spam: Los virus conocidos y no conocidos y el spam se eliminan en la infraestructura de Symantec.Cloud con lo que no ocupan su ancho de banda de Internet, no hacen trabajar a sus equipos en procesar correos que serán desechados y le mantienen al día de los cambios que ocurren cada día en la forma de enviar spam o de introducir virus.Se garantiza que hay cero horas sin protección anti virus (incluyendo los virus no conocidos) o que el número de “falsos positivos” de spam no supera el 4 por millón de correos recibidos. A través de una consola de gestión, el cliente puede definir la configuración de su seguridad y el tratamiento de los mensajes clasificados como de Spam o que contengan virus.

El filtrado se realiza en la infraestructura de Symantec.Cloud pasando cada mensaje por más de 5 filtros diferentes que permiten asegurar los SLAs anunciados y que se incluyen en el contrato.

Adicionalmente, el servicio proporciona la función de “estafeta de correo”, de manera que si su servidor no está disponible, los mensajes se retienen hasta una semana en la infraestructura de Symantec.Cloud que los libera en cuanto tenga conectividad con el servidor de correo. - Filtrado de contenido: Una funcionalidad cada vez más demanda es el control del contenido del correo saliente.Se puede filtrar que determinados contenidos, que se consideran de carácter confidencial para la empresa, no salgan nada más que de las cuentas de correo electrónico que estén autorizadas para ello. Mediante la identificación por palabras clave, se bloquea la salida de los correos no autorizados o se redirigen a quien tiene autoridad para emitirlos.

- Encriptación del correo electrónico: Con ser la herramienta más utilizada, el correo electrónico es de las más vulnerables y su completa confidencialidad no está asegurada. El servicio de encriptación de correo permite que los mensajes de correo electrónico que se envían desde determinadas cuentas de correo, salgan y lleguen encriptados a su destinatario. Se puede seleccionar si han de ser todos los correos o sólo aquéllos que se dirijan de determinados destinatarios o que incluyan determinados contenidos. La Ley Orgánica de Protección de Datos (LOPD) exige que correos electrónicos que contengan determinada información, se transmitan encriptados.Para asegurar el correo no es necesario invertir en equipamiento o tecnología complejas. Todo el correo se remite a Symantec.Cloud donde se comprueba si cumple o no los requisitos de seguridad establecidos. Si no los cumple, el mensaje sigue su camino, pero si los cumple se encripta y se envía encriptado al destinatario. El destinatario recibe un mensaje de correo con un adjunto que es el correo encriptado y, para abrirlo, sólo tiene que introducir su clave. Si el destinatario responde al correo recibido, la respuesta también va encriptada.

Servicio De Archivado De Correo

El servicio de archivado de correo permite archivar de manera segura correos electrónicos internos y externos fuera del sitio y, al mismo tiempo, ofrece acceso rápido y cuando lo necesite a los correos electrónicos una vez archivados.

Catrian, como “Certified Partner” de Symantec.Cloud, ofrece a sus clientes los servicios provistos por la organización de Servicios en la “nube” de Symantec que es la mayor empresa del mundo especializada seguridad informática. Para el archivado de correo, el servicio “Enterprise Vault.Cloud” presenta un conjunto de funcionalidades que lo hacen especialmente atractivo para asegurar que el correo electrónico no se pierde en caso de incidencia grave y para facilitar la gestión del servicio de correo electrónico.

Los componentes clave del servicio combinan retención y almacenamiento ilimitados para los correos electrónicos, con búsquedas y recuperaciones rápidas y sencillas. Las comunicaciones de correo electrónico internas y externas se transmiten desde su servidor de correo para su almacenamiento en centros de datos externos y redundantes de Symantec.

Los usuarios finales pueden buscar y restaurar correos electrónicos en sus archivos personales mediante Microsoft Outlook, Outlook Web Access, una interfaz basada en Web segura o su BlackBerry, lo que permite obtener rápidos resultados de búsqueda. Los administradores pueden realizar búsquedas globales o permitir acceso limitado a otros usuarios.

¿Cómo funciona el servicio?

- El administrador configura las cuentas, los permisos y las políticas de retención.

- En el servidor de correo electrónico se configura un conector de correo, el registro en diario y una conexión TLS segura.

- Se establece un repositorio externo y altamente seguro para almacenar, gestionar y mantener su correo electrónico archivado.

- A medida que se envían y se reciben correos electrónicos dentro del sistema de correo electrónico principal, se envía directamente al centro de datos una copia de cada mensaje (incluido el correo electrónico interno).

- Se eliminan los correos electrónicos y los archivos adjuntos duplicados y se almacenan de forma segura junto con los metadatos pertinentes.

- Los usuarios dentro de la empresa o los usuarios externos autorizados pueden recuperar de forma sencilla los mensajes de correo del archivo gestionado.

Funciones y Beneficios

- Solución exclusivamente gestionada. Sin plug-ins de cliente, software ni hardware, el servicio se puede configurar de manera rápida y sencilla, ya que presenta requisitos de gestión mínimos.

- Compatibilidad con búsquedas de usuario final en Microsoft Outlook, Microsoft Outlook Web Access, portales web seguros o BlackBerry. Eficaz función de búsqueda, que utiliza recursos de procesamiento basados en la nube para proporcionar resultados rápidos desde varios puntos de acceso.

- Funciones de detección legal y búsqueda de primera clase. Búsqueda y recuperación de correos electrónicos y cientos de tipos diferentes de archivos adjuntos. Implementación sencilla de retenciones legales y capacidad de búsqueda global que se puede delegar a los administradores y al equipo legal.

- Gestión flexible de las políticas de retención. Ofrece control de gestión por medio de políticas de retención del correo electrónico, con pistas de auditoría de las modificaciones.

- Retención y almacenamiento ilimitados. Reducción de los almacenes locales de correo electrónico, lo que mejora el rendimiento de los servidores y acorta los procesos de copia de seguridad, a la vez que ofrece a los usuarios una capacidad ilimitada de archivado del correo electrónico.

- Herramientas que facilitan la importación de almacenes existentes de correo electrónico. Extracción desde varias fuentes (PST, servidores de correo, archivos de almacenamiento antiguos) para crear un archivo de correo electrónico gestionado, externo y completo.

- Compatibilidad con servidores Microsoft Exchange, IBM Lotus Domino y GroupWise. Admite varios servidores de correo electrónico para crear un archivo de almacenamiento externo que permita realizar búsquedas.

Análisis de Logs.

Día a día los sistemas de información generan una información muy valiosa que, por su formato y su volumen, es difícil de utilizar, son los logs, que recogen cada una de las aplicaciones y sistemas que configuran la infraestructura de TI.

El Servicio Gestionado de Análisis de logs de Catrian permite explotar esta información de manera sistemática generando informes o alarmas de fácil compresión y uso.

Para prestar el servicio Catrian instala un equipo en la red del cliente que recoge, en tiempo real, los logs de los diferentes elementos, los analiza y genera los informes y alarmas oportunas.

Gracias a esto se dispone de una información depurada para la que hubiera sido necesario dedicar amplios recursos de especialistas durante mucho tiempo.

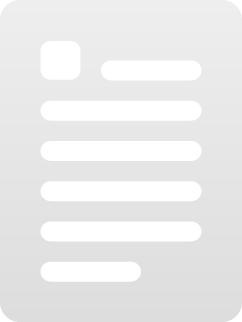

El esquema siguiente representa el servicio de análisis y correlación de logs.

El análisis de logs está especialmente recomendado para la gestión de la seguridad.

La proliferación de elementos de seguridad (firewalls, proxys, sistemas de control de acceso etc.) hace que se disponga de cantidades ingentes de información que permiten conocer múltiples detalles de la seguridad pero que son difíciles de gestionar para identificar las amenazas y vulnerabilidades.

Si el número de alarmas es muy elevado la posibilidad de identificar la que realmente corresponde a una situación comprometida se reduce.

Cuando ocurre un incidente serio su análisis puede durar días y, mientras tanto, se está en la oscuridad, sin disponer de la información sobre sus causas y posibles efectos. Un pirata informático puede haber dejado puertas abiertas para posteriores ataques, filtrado datos críticos o haber dejado alguna “bomba de relojería” en los sistemas. El análisis de los logs de estos equipos y su correlación permite reducir el número de “falsos positivos” e identificar cuándo realmente han ocurrido cambios sospechosos. Además de la información periódica producida por Catrian es especialmente importante la generación de alarmas en el momento en que se detecten comportamientos anómalos.

El análisis y correlación de logs es una actividad “viva”: Una vez definido inicialmente el ámbito del análisis y las correlaciones que se van a realizar, la experiencia modifica, incrementa o ajusta estos supuestos iniciales adaptándolas de manera continua a los requerimientos de información y alarmas para al gestión.

Autenticación fuerte o doble autenticación.

El incremento de la movilidad de las personas ha llevado a que se deseen conectar con los recursos de la empresa en cualquier momento y desde cualquier lugar, lo que ha hecho más visible la tradicional necesidad de autenticar a los usuarios de los recursos informáticos.

La introducción de una doble autenticación o autenticación fuerte, supone una complicación para los administradores de sistemas que han de gestionar herramientas complejas más la propia gestión de Tokens.

Catrian ofrece una solución en la “nube” para que empresas de cualquier dimensión puedan disponer de la autenticación fuerte, sin tener que invertir ni administrar herramientas caras y complejas.

Como “Gold Partner” de SafeNet, empresa líder en este segmento de mercado según los más recientes análisis de Gartner Group y que lleva más de 30 años en el mercado, se ofrece el servicio SafeNet Authentication Service que ofrece una amplia variedad de Tokens – tanto hardware como software- de manera que los responsables de sistemas puedan implantar la política de autenticación más adecuada a costes competitivos y mediante pago por uso.

Este servicio es automático, de auto-aprovisionamiento, y se provisiona desde una infraestructura en la nube segura, lo que elimina prácticamente todos los costes de administración y de hardware.

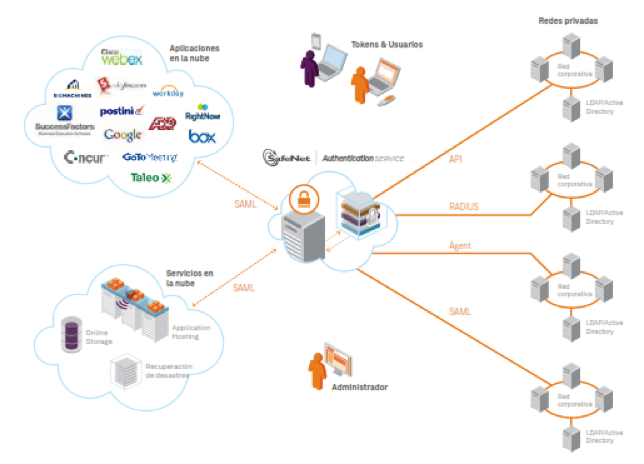

La figura indica el funcionamiento del servicio que ofrece una autenticación para acceder a redes, aplicaciones o servicios en la “nube”.

Gestión de dispositivos móviles.

El objeto de este servicio es asegurar que el acceso a las herramientas y aplicaciones corporativas a través de dispositivos móviles se realiza de acuerdo a la política de seguridad que se haya establecido.

Se ha comprobado que existe la demanda de controlar la proliferación de dispositivos móviles con capacidad de ser utilizados como terminales accediendo a las redes y aplicaciones corporativas, ya que traen consigo nuevos elementos, hasta ahora no relevantes:

- Múltiples sistemas operativos: iOS, Android, Windows.

- Propiedad del dispositivo de la empresa o del empleado (BYOD).

- Posibilidad de acceso móvil para casi todas las aplicaciones de empresa.

- Posibilidad de acceso a través de redes inseguras.

- Dispersión de los datos propietarios.

- Desplazamiento del perímetro de seguridad al terminal móvil.

El servicio que ofrecemos permite que se utilicen los dispositivos móviles de acuerdo a los intereses de los usuarios, pero manteniendo aislada y protegida las aplicaciones y datos corporativos.

Para prestar este servicio, Catrian ha seleccionado la herramienta XenMobile de Citrix. Catrian aloja esta herramienta en un entorno de alta disponibilidad y ofrece el software como servicio – SaaS- de manera que no sea necesario ocuparse del mantenimiento y de las continuas actualizaciones de este tipo de herramientas y no sea necesario realizar inversiones en hardware ni en el software, ya que se presta en forma de pago por uso.

La herramienta XenMobile permite la gestión de los dispositivos móviles de una organización y ,además, se integra con el conjunto de herramientas de gestión de la información de Citrix.

Dentro de la oferta tecnológica de la herramienta XenMobile, existen dos versiones diferenciadas por el mayor número de funciones.

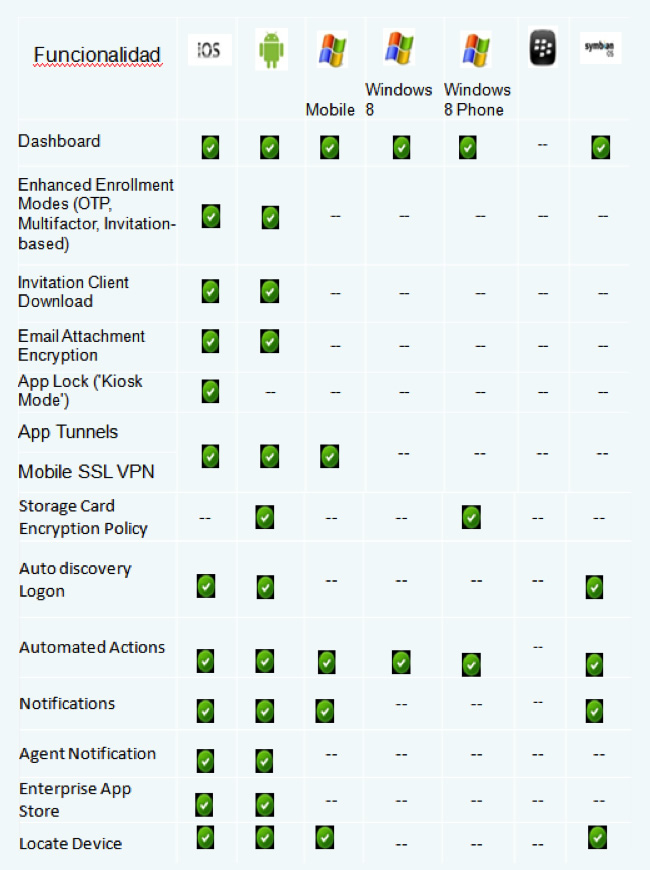

Por otra parte, las posibilidades de gestión de dispositivos móviles vienen dadas por las opciones de gestión de cada sistema operativo.

En el cuadro siguiente se enumeran las diferentes funcionalidades de cada uno de los sistemas operativos predominantes en el mercado:

Gestión de cuentas privilegiadas.

1. ¿Por qué gestionar las cuentas privilegiadas?

Las cuentas privilegiadas abundan en las infraestructuras TI y suponen en elemento base de la gestión de hardware y software. A diferencia de las cuentas de usuario, las cuentas privilegiadas existen asociadas a sistemas y a personas. Además disponen de amplios derechos para la administración de aplicaciones o servidores.

El principal problema asociado a las cuentas privilegiadas es la seguridad. Desde el punto de vista de las personas, siempre puede suponer un riesgo interno si no se realiza un adecuado control de las claves de acceso. El problema puede agudizarse cuando hay procesos de externalización o subcontratación de los que se derivan accesos a aplicaciones o sistemas críticos de personas que pueden tener una rotación superior a las tradicionales. Pero la mayor amenaza proviene de los ataques externos.

El objetivo de un atacante suele ser conseguir una contraseña de usuario para entrar en la red ya que puede disponer de herramientas para romper las contraseñas de las cuentas privilegiadas.

En muchas organizaciones, el personal de TI puede tener diferentes tipos de cuentas privilegiadas que incluyen:

- Cuentas de administración locales o de dominio para la administración de servidores.

- Cuentas de administración de dominio que controlan típicamente usuarios de Directorio Activo.

- Cuentas para administración de sistemas para la gestión de bases de datos.

- Cuentas Root para la administración de entornos Unix/Linux.

- Cuentas de acceso a los sistemas de gestión de hipervisores.

- Cuentas para gestionar y operar servicios de aplicaciones Windows y programar tareas.

- Cuentas de los equipos de red que dan acceso a los Firewalls, routers y switches.

Es frecuente que las cuentas de servicios se utilicen de manera no correcta ya que por el interés en mantener las aplicaciones en funcionamiento, evitar las caídas o privilegios insuficientes, se configuran con altos niveles de privilegios, y contraseñas que nunca expiran ni se modifican. Esta práctica, bastante común, crea una brecha de seguridad y vulnerabilidad a cualquier organización.

2. ¿Qué supone la gestión de cuentas privilegiadas?

Para la gestión de cuentas privilegiadas se dispone de tecnología que proporciona acceso a activos críticos asegurando, gestionando y monitorizando las cuentas privilegiadas y los accesos. Es un factor importante para asegurar el cumplimiento normativo. Las herramientas de gestión de cuentas privilegiadas, ofrecen funcionalidades tales como:

- Control de acceso a cuentas privilegiadas, incluyendo cuentas compartidas y “firecall” (acceso de emergencia).

- Gestionar, almacenar de manera segura y modificar aleatoriamente de manera automática las contraseñas para cuentas administrativas, de servicios o aplicaciones.

- Proporcionar SSO (Single Sign On) para accesos privilegiados de manera que las credenciales no se revelan.

- Delegar, controlar y filtrar operaciones privilegiadas que un administrador puede ejecutar.

- Eliminar contraseñas duras haciendo que estén disponibles bajo petición para las aplicaciones.

- Integración con soluciones de autenticación de alto nivel para asegurar los niveles requeridos de confianza y asignación de responsabilidades.

- Auditar, registrar y monitorizar accesos privilegiados, comandos ejecutados y acciones.

3. Propuesta de Catrian.

Catrian suministra, instala y soporta la solución de gestión de cuentas privilegiadas en el cliente.

La instalación es sencilla y consta de los pasos principales:

- Auditoría e inventario de las cuentas privilegiadas de personas, sistemas y aplicaciones disponibles. Para realizarlo se utiliza la herramienta tecnológica que se describe en el apartado 4, que dispone de facilidades de descubrimiento y el Directorio Activo aunque siempre hay una intervención manual complementaria.

- Definición de las políticas. En principio corresponde a cada cliente establecer las políticas de seguridad asociada a la gestión de cada contraseña, como la rotación automática de contraseñas. No obstante, Catrian puede aportar su experiencia y conocimiento para facilitar este proceso.

- Implantación de la herramienta de gestión de cuentas privilegiadas que permitirá a los usuarios acceder sin exponer las contraseñas, dentro de la política de seguridad establecida y registrando los accesos.. Como se indica a continuación, Catrian utiliza la herramienta Thycotic como solución PAM. Esta herramienta se puede ubicar en el CPD de cada cliente o en la infraestructura de Catrian.

Adicionalmente, Catrian puede prestar un apoyo continuado al cliente para resolución de incidencias, configuraciones, cambios de política, realización de informes y auditorías, etc.

4. Solución tecnológica aportada por Catrian.

Catrian utiliza para la gestión de cuentas privilegiadas la solución de Thycotic. Esta solución ofrece:

Almacenamiento seguro de gestión de contraseñas.

Permite guardar de manera segura las contraseñas de las cuentas más sensibles. Se integra con Directorio Activo.

- Genera informes completos de auditoría de cara al cumplimiento normativo.

- Automatiza el descubrimiento de cuentas privilegiadas y los cambios de contraseñas.

- Aplica a cuentas de administración locales de Windows, cuentas de sistemas/aplicaciones, Unix, Linux y Web.

- Controla lo que los administradores pueden hacer con las cuentas privilegiadas.

Eliminar amenazas internas y externas.

No se trata simplemente de almacenar las contraseñas de manera segura, sino también de saber exactamente quién tiene acceso a sistemas clave.

- Se mantiene una vigilancia continua sobre el acceso a recursos TI mediante la monitorización en tiempo real, grabación y registro de logs.

- Para incrementar la seguridad, se puede integrar con SIEMs y escáneres de vulnerabilidades.

- Forzar privilegios de último recurso para “super usuarios”.

- Generación de informes de auditoría sobre al actividad.

Gestión de cuentas de servicios.

Permite que no se pierda el control de cuentas de servicios o de pools de aplicaciones.

- Descubrimiento instantáneo de cuentas de servicio en toda la red.

- Rotación de contraseñas de cuentas de servicios sin romper las interrelaciones.

Almacenamiento de las contraseñas.

Incorpora funciones tales como:

- Control de acceso basado en roles (administrador, usuario, auditor, etc).

- Autenticación por Directorio Activo.

- Cifrado AES 256 y SSL.

- Modelos de configurables de Secretos.

- Almacenamiento de claves de cifrado en HSM (opcional).

- Acceso Web (Explorer, Safari, Firefox, Chrome).

- Cliente de puesto de trabajo (Windows, Linux, Mac).

- Aplicación para smartphone (Android, iOS, Windows).

Automatización de la gestión de cuentas.

La automatización facilita la gestión de los procesos asociados a la securización de las cuentas privilegiadas:

- Despliegue muy intuitivo.

- Descubrimiento automatizado.

- Cuentas locales de Windows.

- Cambio automático de contraseñas.

- Cuentas de red.

- Cuentas de servicio/aplicaciones (servicios Windows, tareas programadas, COM+, App Pools, ficheros planos, PowerShell)

Refuerzo de la seguridad: auditoría y cumplimiento normativo.

La implantación de una solución de gestión de cuentas privilegiadas, permite reforzar aspectos clave como la auditoria y el cumplimiento normativo:

- Iniciador de sesiones (RDP, PuTTY, Web, SecureCRT, MS SQL, PowerShell, cmd…).

- Doble factor de autenticación (Radius, token “blando”).

- Monitorización y grabación de las sesiones.

- Workflows de aprobaciones a medida (check out, solicitud de acceso, solicitar comentario).

- Logs completos para auditoría y alertas a medida.

- Integración con SIEM.

- Integración con escaneo de vulnerabilidades.

Recuperación de desastres.

- Mirroring de bases de datos, AlwaysOn, clusters de SQL y geo replicación.

- Cluster del front end para alta disponibilidad.

- Back ups automáticos.

- Exportación de textos en claro.

- Soporte para la recuperación remota de desastres.

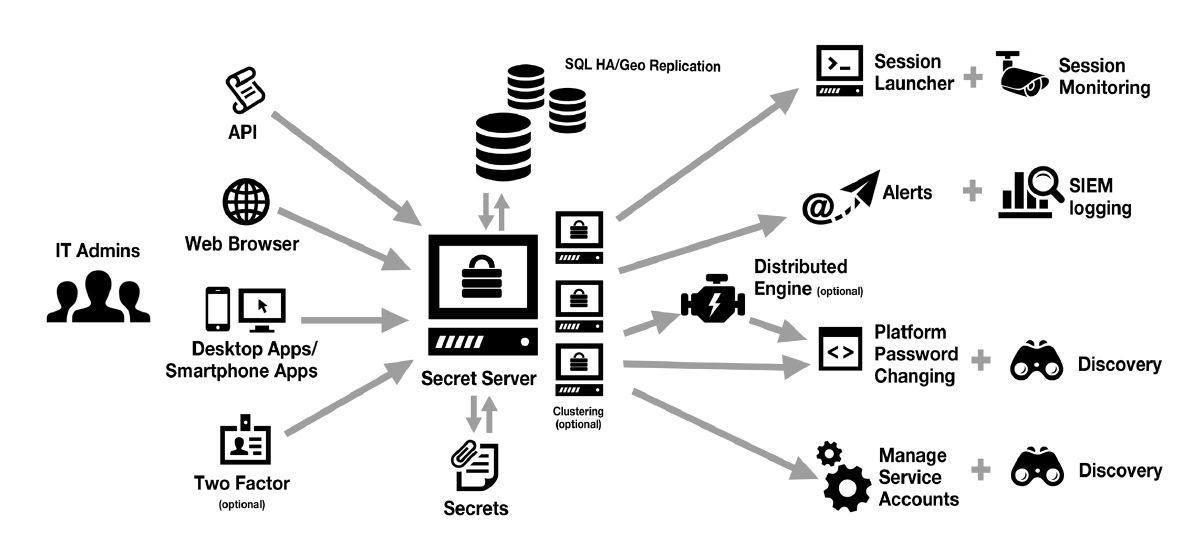

5. Solución tecnológica.

Catrian se apoya en la solución de Thycotic para la gestión de cuentas privilegiadas. El esquema de una instalación para la gestión de cuentas privilegiadas se representa en la figura siguiente:

Plataformas e integraciones.

- Administrador local de Windows.

- Directorio Activo.

- Unix, Linux, Windows.

- MS SQL, Oracle, SyBase, MySQL.

- VMware ESX, ESXi.

- SonicWall.

- Cisco, Juniper.

- F5, WatchGuar, CheckPoint

- SAP.

- EnteraSys.

- Dell DRAC.

- HPiLo.

- SSH/Telnet.

- OpenLDAP.

- DSEE.

- SalesForce.

- Google.

- Amazon.

- ODBC.

- AS/400.

- PowerShell

Protección de Webs (Servicio WAF en la Nube)

El objetivo del servicio es ofrecer a nuestros clientes una protección exterior a sus plataformas Web para prevenir de cualquier tipo de ataque, proteger los datos y mantener la integridad.

Catrian ofrece un servicio de análisis de vulnerabilidades que realiza una medición en un momento dado de las potenciales vulnerabilidades de una plataforma Web. Mediante este servicio se obtiene la información necesaria para eliminar las vulnerabilidades detectadas y remediarlas.

Adicionalmente, es necesario disponer de una protección continuada frente a ataques externos dirigidos o no dirigidos (la mayoría). La protección puede realizarse implantando equipos de protección junto a la infraestructura que soporta una plataforma Web o desde la propia Internet, haciendo que todas las peticiones de conexión a la Web, se dirijan a una red externa, donde se comprueba que la petición es correcta y se bloquea cualquier código o ataque malicioso.

Catrian considera que es más efectivo proteger desde la propia Internet y para ello ha llegado a un acuerdo de Partner con la empresa norteamericana Sucuri que opera una red desde la que se ofrece el servicio de protección de plataformas Web.

En este documento se presenta la solución de protección de plataformas Web de Sucuri. Catrian realiza la implantación del servicio y el primer nivel de soporte, siendo la operación de la red y del servicio responsabilidad de Sucuri.

El servicio incluye la protección y la remediación de determinadas vulnerabilidades. La protección de una plataforma Web supone:

-

Protección Contra:

- Ataques DDoS

- Ataques de Fuerza Bruta

- Reinfecciones Múltiples

- Explotación de Vulnerabilidades

-

Limpiar Sitios Web:

- Infectados con Malware

- Notificados por Google

- Inhabilitados por el Host

- Con Spam en Motores de Búsqueda

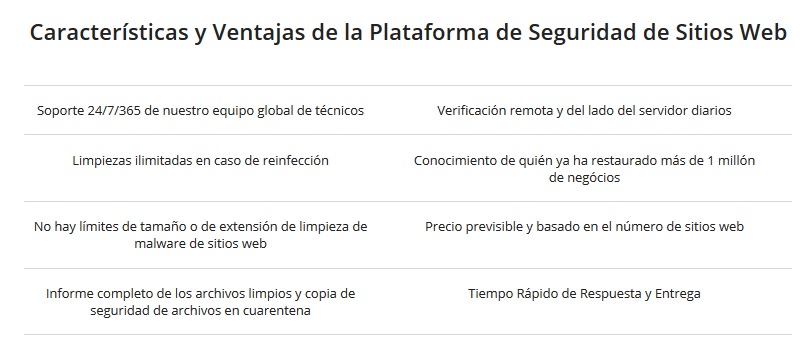

En el apartado siguiente se describen las principales ventajas de este servicio de seguridad de las plataformas Web y el cuadro siguiente resume las características del servicio:

Descripción del servicio.

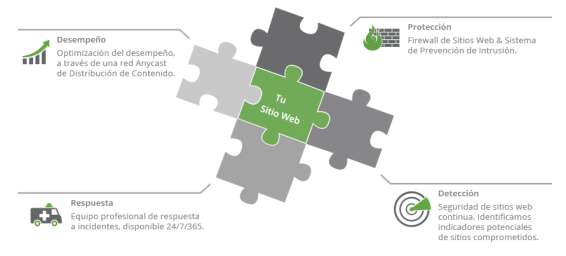

El servicio se compone de cuatro elementos:

- Protección, mediante el servicio de Web Applications Firewall (WAF)

- Monitorización.

- Remediación de malware que se hubiese introducido.

- Optimización del rendimiento mediante la CDN.

El esquema siguiente representa estos cuatro elementos.

A continuación se describen estos cuatro elementos del servicio.

1. Protección mediante WAF.

La mayoría de los ataques a sitios Web ocurren por la explotación de códigos inseguros. Cuando un fallo de seguridad es conocido, todos los sitios Web vulnerables, pueden ser pirateados en poco tiempo. Mediante la protección WAF, permite bloquear todos los exploits de vulnerabilidades; Sea un exploit de día cero, o parches de seguridad antiguos, el servicio hace que la explotación de las vulnerabilidades en el código de un sitio web sea imposible. El WAF utiliza una metodología de listas blancas que deshabilita estos fallos para los atacantes. El WAF puede soportar muchas vulnerabilidades y ambientes variados, como:

Al estar la operación basada en un red global, la protección contra ataques de denegación de servicio (DDoS) es más efectiva, Las principales ventajas que aporta son:

- Red de distribución global con 6 puntos de presencia.

- Protección contra todo tipo de exploits de vulnerabilidades.

- Si límite para el tamaño de los ataques.

- Uso de anycast para DNS y TCP.

- Experiencia en la protección de más de un millón de sitios.

En realidad, nunca se puede garantizar que un sitio web sea completamente impenetrable. Sin capas activas de defensa, un sitio web sufrirá eventualmente vulnerabilidades de código. Para temas y plugins, para SSL y Apache, no basta simplemente responder a las alertas y actualizaciones. Los fallos no descubiertos y las debilidades en un sitio web permiten la inserción de malware y spam.

Mediante el servicio se bloquean las principales vulnerabilidades de Software:

- Ataques de Día-Cero: Se denomina “Día Cero” es cuando un fallo de seguridad crítica es recién descubierto. En el momento en que se hace público, se ha abierto una posibilidad de atque. Incluso si el desarrollador de software publica rápidamente un parche para el fallo, el tiempo que se tarda en actualizar la aplicación puede ser superior a recibir el ataque.

- CMS, Plugins y Temas Desactualizados: Las páginas web se componen de temas, plugins, archivos de núcleo y archivos personalizados. Desde que se libera un parche hasta su actualización el sitio Web es vulnerable. No es infrecuente que después del desarrollo se ralentice la gestión de parches de seguridad. Con parches virtuales, se puede ahorrar tiempo en el proceso de actualización.

- Vulnerabilidades de Seguridad Comunes (Common Vulnerabilities and Exposures – CVE): La base de un sitio web incluye software de servidores, como Linux, Apache, MySQL y PHP (LAMP), así como ASP, Nginx, cPanel, Plesk y muchos otros. Este tipo de software también puede ser hackeado. A menos que la defensa pueda reaccionar a una nueva vulnerabilidad de forma rápida, un sitio web puede estar sufriendo con fuga de datos o estar siendo utilizado para fines no previstos.

Para responder a estas vulnerabilidades, la funcionalidad de WAF plantea las siguientes respuestas:

Filtro multicapas: El Firewall de Sitios Web de Sucuri emplea hardenings virtuales y tecnología de parches que lo permite mantenerse a la vanguardia de las nuevas amenazas a sitios web. La tecnología está construida de tal manera que permite responder a los eventos de Día Cero en cuestión de minutos.

Para la protección se utilizan técnicas basadas en heurística y firmas, limpiando el tráfico entrante antes de llegar al sitio web. Cuando se detecta que hay coincidencia de patrones de un ataque, o algún comportamiento parece sospechoso, se bloquea antes de enviar el tráfico sano de nuevo al sitio Web.

Reconocimiento de Patrones: El tráfico de entrada a un sitio web, en general, corresponde a un estándar basado en las cabeceras de petición HTTP de visitantes como son, por ejemplo, los ataques de inyección de SQL. Un ataque con éxito requiere que un atacante envíe algunos bloques de datos de una manera predecible. Como cualquier lenguaje de programación, SQL tiene que seguir ciertas reglas de sintaxis y se pueden encontrar las amenazas al buscar las coincidencias con bastante facilidad.

Hay muchos otros escenarios de ataques y lo mismo se aplica a cross-site scripting (XSS) y para la inclusión de archivos locales y remotos (LFI/RFI).

Parche Virtual de Sitios Web: En estos casos concretos, se analizará un bug en particular para entender cómo funciona y para enumerar cada lugar o contexto en que se puede utilizar. A partir de ahí, el servicio WAF puede distinguir claramente entre el tráfico normal, que va al componente defectuoso, y las peticiones maliciosas.

Software Desactualizado Vulnerable: es una de las fuentes de vulnerabilidad más frecuente. Si las firmas de detección existentes son incapaces de separar las peticiones legítimas de las maliciosas, la detección heurística notifica nuevas muestras para la investigación. La nueva firma se analiza y decodifica rápidamente.

Solución para eCommerce: Para las plataformas en las que se realizan transacciones, el WAF, dispone de versiones Profesional y Business que dan apoyo a los certificados SSL. Una Aplicación de Firewall de Sitios Web es uno de los requisitos para ser “PCI compliant”.

2. Monitorización.

El objetivo de la monitorización es detectar de manera continua la seguridad y malware de un sitio Web ya que las amenazas de infección o ataques son constantes. Además de la monitorización, el servicio proporciona alertas cuando se detecta que se ha producido una incidencia.

Las incidencias se pueden comunicar por cualquiera de los métodos habituales como SMS, correo electrónico o llamada telefónica. El cuadro siguiente es una muestra de diferentes ejemplos de seguridad detectables:

Dentro de la monitorización se incluyen diversas funciones como:

Verificación Remota Frecuente.

La clave para una buena verificación de sitios web es configurar adecuadamente el escáner para su funcionamiento de forma continua. Accediendo al panel de control, se puede agregar rápidamente un sitio web a la configuración inicial y establecer la frecuencia del proceso de análisis. El escáner escaneará el sitio web en cuestión de minutos después de haber sido añadido. A partir de ese momento, se escanean los diferentes links del sitio web en busca las infecciones en los lugares más ocultos, ya que sigue el mapa del sitio web. Dentro del panel de control, se pueden ver e identificar los links que han sido escaneados rápidamente. Si se identifica un problema, se envía un resumen del problema, para que se puedan tomar medidas. Además, si se encuentra algo sospechoso, se comunica, de modo que puedan realizar las acciones oportunas.

Verificación Heurística a nivel interno del Servidor.

Debido a la naturaleza de la verificación remota, hay configuraciones internas a las que no se accede externamente. Es el caso de problemas tales como puertas traseras, phishing lure, scripts de Email, scripts de DDoS y otras infecciones similares. Este tipo de infección no tiene impacto externo a los visitantes que acceden un sitio web ya que están destinadas a abusar de los recursos del servidor. Por lo tanto, es importante que siempre se configure la verificación a nivel de servidor.

Mediante el uso de las credenciales FTP/sFTP/SSH se activa el escáner a nivel de servidor. Este escáner nos permite acceder al back-end del sitio web, escanear los archivos del servidor y la base de datos para identificar infecciones, firmas potencialmente perjudiciales, anomalías de códigos y comportamientos sospechosos. Al igual que con el escáner remoto, si algo parece fuera de lugar, se emiten alerta de seguridad instantánea para tomar las medidas necesarias y resolver el problema.

Monitorización de Listas Negras

Para la operación del servicio, Sucuri recibe la información actualizada de las diferentes autoridades que supervisan las listas negras de malware, spam, phishing y otros tipos de malware y de eventos de seguridad nomalware relacionados. Esta opción está activada de forma predeterminada para cuentas nuevas.

La monitorización emplea diversas APIs de punto final, lo que permite controlar la reputación de la marca en Internet comprobando las señales de posibles listas negras. Se generaría una alarma en cuanto se detectase que el sitio Web que se está monitorizando fuese a entrar en una lista negra de: Google, Norton, AVG, Phish Tank, McAfee SiteAdvisor, SpamHaus, Bidefender, Yandex, Opera, o ESET.

Monitoreo WHOIS.

Si se cambia el WHOIS, se notifica. WHOIS es un directorio de internet que proporciona información sobre la propiedad de un dominio. Los datos se regulan y supervisan por ICANN (Corporación de Internet para la Asignación de Nombres y Números), que se encarga de registrar todos los dominios. Contiene información sobre el Solicitante de Registro (la persona que posee el dominio) y el Registrador (la entidad que registró el dominio), las fechas, los servidores de nombres y otras informaciones importantes relacionadas con cada dominio. Es frecuente que propietarios de sitios web no presten mucha atención a la información de WHOIS, pero la monitorización de esta información es importante.

Notificaciones de Cambio de DNS.

Esta opción de monitorización controlará la dirección IP y la asociará al registro DNS del dominio en el caso de cualquier cambio. Al igual que la monitorización de WHOIS, la configuración de monitorización de DNS puede ser indispensable para identificar rápidamente que algo va mal. Un atacante puede redirigir el tráfico legítimo a sitios web maliciosos y atacar lo DNS de los propietarios de sitios web.

Notificaciones de Cambio de SSL.

Si el sitio web tiene un certificado SSL, se genera una alerta si se cambia inesperadamente.

Monitorización de Integridad del Sitio Web

Esta opción de monitorización de alto nivel, que no viene preinstalada, crea un snapshot instantáneo del sitio web monitorizado y avisa cada vez que se produce un cambio. Confirma los cambios que incluyen: nuevos mensajes, nuevas páginas, los cambios de contenido, la participación en los medios sociales y las discusiones de tipo threaded. Esta opción funciona mejor para las páginas estáticas, pues puede generar una gran cantidad de notificaciones.

3. Remediación del malware que se hubiese introducido.

El servicio de protección de plataformas Web incluye la eliminación de malware.

Escenarios.

Algunos indicadores de una posible infección incluyen:

- Google, Yahoo, Bing han puesto la Web en una lista negra.

- Los visitantes comunican que su sitio web fue notificado en sus AntiVirus.

- El host ha desactivado la Web debido a problemas de Seguridad

- Google / Bing search muestra anuncios no relacionados (farmacéuticos, juegos…) en sus resultados de búsqueda.

- La web está siempre reinfectada.

- En la búsqueda en Google se ven mensajes como: «Este sitio puede haber sido pirateado» o «Este sitio puede haber sido comprometido».

- Se detecta actividad sospechosa en la pantalla.

Recuperación de cualquier tipo de ataque.

Si se detecta la presencia de malware, los analistas de Sucuri realizan la limpieza de forma segura. El servicio opera 24x7x365.

La limpieza se realiza de forma remota utilizando FTP (preferiblemente SFTP), mientras que HTTP y los protocolos SSH se utilizan si están disponible. Aunque una Web hubiera sido bloqueada por el proveedor de hosting, se puede llevar a cabo el análisis de la Web y su limpieza.

Durante la limpieza, se crean copias de seguridad de cuarentena de todos los archivos modificados o eliminados y se generará un informe completo de los resultados del análisis. Una vez que la Web está limpia, se envía una solicitud de revisión a las autoridades de listas negras de terceros y a los motores de listas negras adecuados para el análisis de la web.

De todas formas, es importante aclarar que la eliminación del malware no es prevención de malware y protección de hacks. Eliminación de malware es un proceso reactivo que se utiliza para corregir un problema, no para evitar que el problema ocurra. La limpieza de malware eliminará la infección, incluidas las puertas traseras, pero no se solucionará el vector de acceso explotado.

4. Optimización del rendimiento mediante la CDN.

La utilización del servicio operado por Sucuri, que se basa len una CDN permite incrementar el rendimiento de la Web. Dependiendo del CMS y de la infraestructura, las mejoras pueden ser significativas. Adicionalmente, el uso del WAF reduce el tiempo de carga y el ancho de banda utilizado en la infraestructura de servidor. Las principales características de la CDN que mejoran el rendimiento se apoyan en:

- Caching Inteligente.

- Red Global de Alto Rendimiento. Con 6 puntos de presencia en Estados Unidos (Este, Centro y Oeste), Europa (Reino Unido y Francia) y Asia (Japón).

- Soporte HTTP/2 en Un-clic. Se puede activar el soporte para HTTP/2 en las Webs directamente a partir del panel de control.

- Soporte GZIP en Un-clic. Se puede activar el soporte GZIP (compresión) en las Webs.

- Configuración Altamente Optimizada.